- 버전

- 다운로드 48

- 파일 크기 1.87 MB

- 파일 수 1

- 생성 날짜 2023년 7월 11일

- 마지막 업데이트 2024년 2월 7일

[한국인터넷진흥원] 제로트러스트 가이드라인 1.0 (전체본, 요약서)

제로트러스트 가이드라인 1.0 (전체본)

업무에 참고 바랍니다.

○ 자료명 : 제로트러스트 가이드라인1.0(전체본)

○ 발행일 : 2023년 7월

○ 주관부처 : 한국인터넷진흥원

[제로트러스트 개요]

제로트러스트(Zero Trust)는 '신뢰할 수 있는 네트워크'라는 개념 자체를 배제하여, 기업망 내·외부에 언제나 공격자가 존재할 수 있고, 명확한 인증 과정을 거치기 전까지는 모든 사용자, 기기 및 네트워크 트래픽을 신뢰하지 않으며, 인증 후에도 끊임없이 신뢰성을 검증함으로써 기업의 정보 자산을 보호할 수 있는 보안 모델을 의미합니다.

'절대 신뢰하지 말고, 항상 검증하라(Never Trust, Always Verify)라는 문구로 대표되는 제로트러스트 보안 모델은 전통적인 사이버 보안 접근방식인 경계 기반 보안(Perimeter Security)으로는 업무 환경의 변화와 진화하는 공격에 대응할 수 없어 등장하게 되었습니다.

업무 환경의 변화는 기업에서 생산성을 유지하기 위하여 구축하고 있는 기업망 환경이 기술의 발전에 따라 급속도로 변화하고 있음을 의미합니다. 전통적으로 기업은 업무를 위한 기업망을 두고, 이 기업망은 인터넷과 같은 외부망과 연동을 하되 그 경계선에서 방화벽, 침입 탐지 시스템 등의 보안 솔루션을 통하여 침입이나 해킹 공격에 대응하는 경계 기반 보안 방식을 채택하는 것이 일반적입니다.

기존 기업망 환경은 기업망과 외부망으로 구분되는 구조가 단순하고 경계가 명확했습니다. 그래서 경계 기반의 전통 방식은 상당수의 공격에 대응하기에 매우 효과적이었습니다.

[제로트러스트 개념의 발전]

현재의 제로트러스트와 유사한 개념은 2000년대 초반 미국 국방부의 글로벌 정보 그리드(Global Information Grid) 네트워크 동작 프레임워크(Network Operations, NetOps)에서 블랙코어(Black Core, BCROE)라는 네트워크 전략을 개발한 바 있습니다. 이러한 개념은 소프트웨어 정의 경계(Software-Defined Perimeter, SDP)로 발전했습니다. 또한 비슷한 시기에 산업 보안 전문가 그룹인 제리코 프로젝트(Jericho Project)에서 다룬 '탈경계화(De-perimeterization)'를 제로트러스트 개념의 출발로 보는 시각도 있습니다.

[미 연방정부의 제로트러스트 도입]

2014년부터 2015년까지 두 차례에 걸쳐, 미국 연방정부의 인사관리처(US Office of Personnel Management, OPM)에서 대량의 개인정보 유출 사고가 발생했습니다. 미국 역사상 최악의 해킹 사례 중 하나로 기록된 이 사고는 대략 2150만명에 해당하는 전·현직 직원 및 가족의 개인정보가 유출된 것으로 파악되었습니다.

미 하원 감독개혁위원회(Committee on Oversight and Government Reform)는 2015년 4월부터 2016년 9월까지 약 1년 5개월간의 조사 후 채택한 보고서에서 해킹의 원인과 영향 등을 분석한 후 연방 정부에게 총 13가지 권고안을 내놓았습니다.

이 중 두 번째 권고 안에서 지능적이고 지속적인 공격에 대응하기 위하여 연방정부의 정보보안 및 IT 아키텍처를 제로트러스트 모델로 이행할 것을 촉구했습니다.

[왜? 제로트러스트인가]

1. 경계 기반 보안 모델의 한계

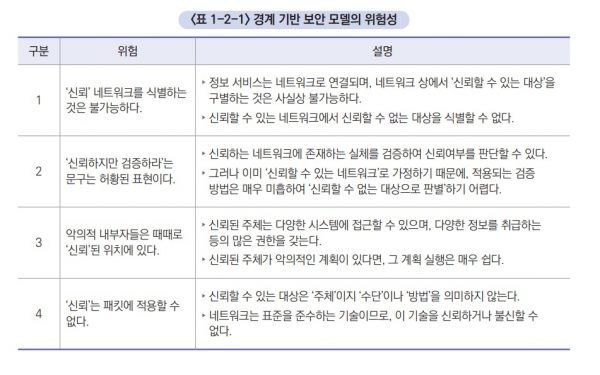

전통적인 기업망의 경우 망의 구조가 비교적 단순하고 경계가 명확했기 때문에 경계 기반 보안 모델을 적용할 경우 상당수의 공격에 효과적으로 대응할 수 있었습니다. 비용면에서도 매우 유리했습니다. 그러나 경계 기반 보안 모델의 가장 큰 약점은 내부 접속 사용자나 기기 혹은 내부 트래픽에 대해 단순히 네트워크 위치만으로 (외부 접속자 혹은 기기 등과 비교하여) 높은 수준의 신뢰성을 부여한다는 점에 있습니다.

외부에 있는 사용자 혹은 기기가 기업망에 접속하자고 할 경우, 기본적으로 신뢰성이 낮다고 판단합니다. 사용자에게 가상사설망(Virtual Private Network, VPN) 혹은 데스크톱 가상화(Virtual Desktop Infrastructure, VDI)와 같이 별도의 접속 환경을 구성하고 추가 인증 작업을 거치도록 하여 내부 사용자와 유사한 신뢰성을 부여하는 것이 일반적이었습니다. 이는 다소 불편한 방식이나, 외부 접속이 빈번하지 않은 환경에서는 적절한 방법으로 볼 수 있습니다.

그러나 2020년 전 세계적인 코로나19 팬데믹으로 인하여, 직원들이 비대면 및 원격·재택 근무 환경이 확산되면서 이러한 환경에서도 기업망의 보안성을 유지하는 것이 필수가 되었습니다. 외부에서의 원격 접속을 위해 대다수 기업들은 VPN 망을 활용했으나, 다수의 직원이 VPN으로 접속함으로써 공격·침해 경로가 늘어나고 VPN 할당량을 초과하는 등 다양한 문제들이 발생하기 시작했습니다.

2. 제로트러스트 도입의 필요성

이를 해결하기 위해서는 보안 패러다임이 근본적으로 바뀌어야 합니다. 이를 위해 등장한 개념이 바로 제로트러스트입니다. 제로트러스트 모델에서는 '신뢰할 수 있는 네트워크'라는 개념 자체를 배제합니다. 기업망 내외부에 언제나 공격자가 존재할 수 있고, 모든 사용자, 기기 및 네트워크 트래픽을 신뢰하지 않습니다. 네트워크 혹은 물리적 위치, 접속 기기에 상관없이 기본적으로 '비 신뢰'에서 출발하여 강화된 인증 및 기기 상태 모니터링 등을 통하여 계속 검증한 후 신뢰도가 일정 수준을 넘어갈 때, 기업망 혹은 기업 데이터에 접근할 수 있는 권한을 부여하는 것이 제로트러스트의 원칙이 됩니다.